【渗透测试】Cobalt Strike制作钓鱼邮件渗透Windows

目标

在kali中使用Cobalt Strike制作钓鱼邮件,对Windows进行渗透

机器环境

kali(服务端):192.168.175.129

win11(攻击机):192.168.175.128

win11(靶机):192.168.175.137

步骤

一、 安装Cobalt Strike

将压缩包解压

unrar x ./CobaltStrike4_8_lusuo.rar

若要解压到指定路径,先新建文件夹,使用以下命令

mkdir CobaltStrike

unrar x -o- ./CobaltStrike4_8_lusuo.rar ./CobaltStrike/ #别忘了目标文件夹最后的/

进入解压后的Server文件夹,赋予文件执行权限

chmod +x teamserver

chmod +x ./TeamServerImage

二、启动服务端服务

./teamserver IP(本机) 团队接入口令

192.168.175.129为Kali机器的IP,1234为团队接入的口令,后面需要用到

三、攻击机添加监听器

在Win11攻击机中将Cobalt Strike的Client文件夹解压出来,运行cobaltstrike-client.exe

注意已经安装JDK,否则双击后无法运行,我安装的版本是JDK11。

如图进行配置

Host为

Kali的IP

Port默认为50050,与上面Kali中开启服务的端口保持一致

Password为我们在Kali中设置的1234

User随意取即可

点击连接将出现弹窗,我们将其中的数据与Kali启动服务时最后一行的数据进行比对,看是否是一样的,如果是一样的,点击是进行连接

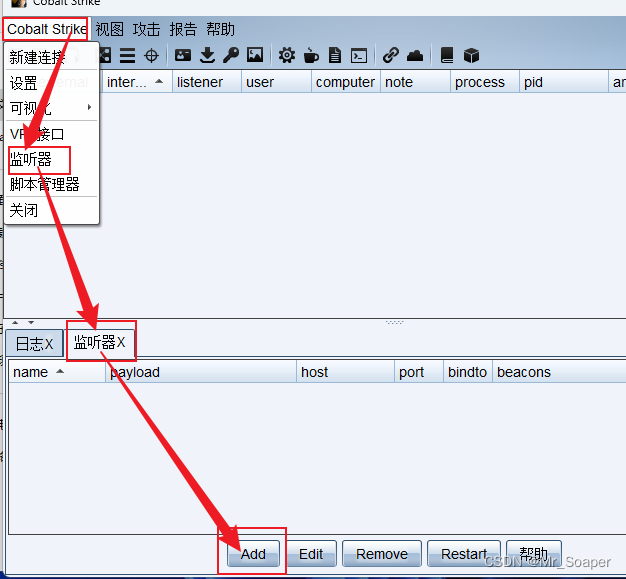

连接后我们在左上角的Cobalt Strike标签中点击Listeners

切换到新建的Listeners标签,点击Add添加

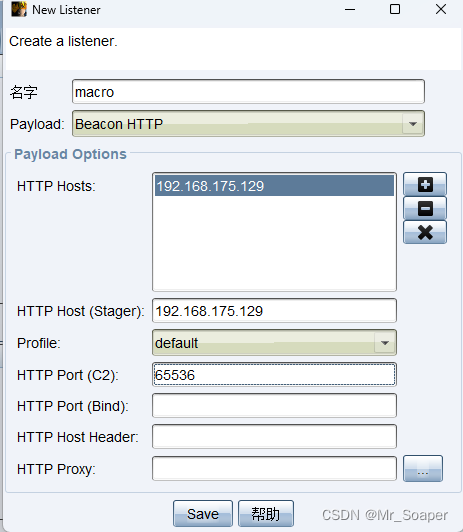

配置相关参数

Name:任意取即可

Host:添加Kali的IP地址

HTTP Port:可以自己选择,这里我们选择65533

此时我们切换回Kali主机可以看到我们的监听器已经启动

四、生成木马

继续在Win11攻击机中进行操作,选择Attacks标签下Packages中的MS Office Macro

选择我们刚才创建的监听器,点击Generate,接下来按照弹出的窗口提示进行操作即可

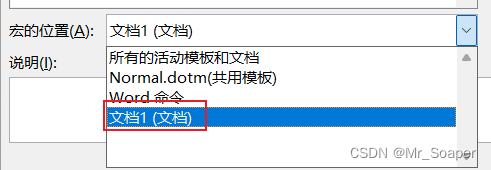

新建一个word文件,选择‘查看宏’

随便起一个名字,宏的位置选择当前的文件

在弹出的宏编辑器中将所有内容删除,点击Cobalt Strike弹窗中的copy macro,然后将内容粘贴,然后另存为该word文件。

注意保存时文件类型选择docm,然后保存后将m删除即可。否则无法启用宏。

四、完成渗透

刚才生成的文件传入靶机,在靶机中打开,在上方提示的安全警告中选择启用宏,完成渗透。

可以看到靶机已经上线